某擎应急响应

由于内容敏感,因此加密处理

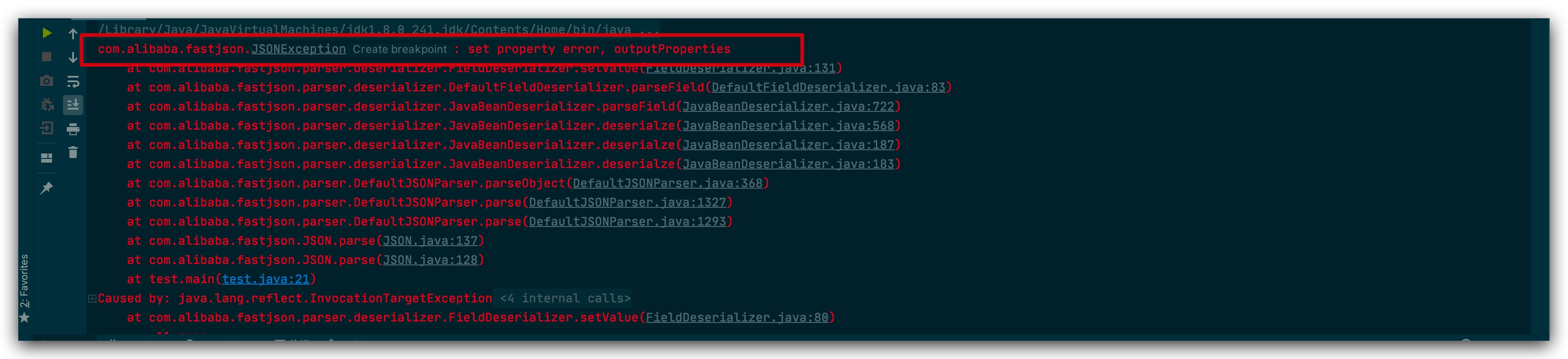

前些日子遇到了Fastjson1.2.35,该版本存在反序列化漏洞。但由于服务器不出网,只能验证dnslog。通过网上搜索发现bytecode的方式,但是payload无法成功将命令执行从异常带回来。因此,尝试自己复现了解一下是何情况。

最近遇到weblogic的目标,大部分漏洞都修复了,发现了存在ssrf,但是部署了WAF。无法直接利用,后面通过脏数据的方式绕过waf。对内网进行探测,发现redis,通过定时任务方式,但反弹失败。

针对Python的多线程、多进程、协程等进行学习。

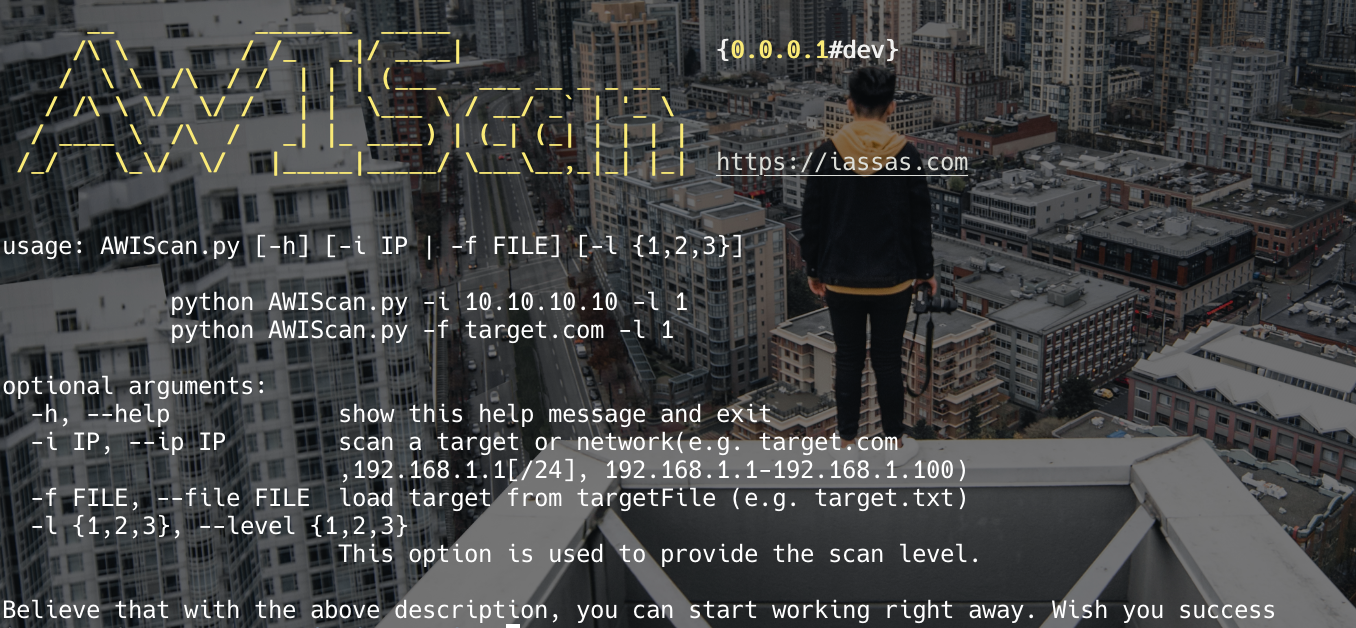

红队评估、渗透测试等安全工作最为重要的就是信息收集,信息收集工作需要对目标多方面、多维度进行收集、梳理。相信大家也用过许多信息收集的工具,例如:nmap、msscan、subdomainBrute、whatweb、dirscan、dirsearch、wydomain等等。当对一个目标群体(多ip段 or 多域名)进行信息收集时,往往需要不断在各个工具之间来回切换。通过寻找发现了一款工具:FuzzScaner,该工具整合了子域名、端口、指纹、c段等信息收集。但FuzzScaner存在几点问题:1.长期不维护&更新,上次提交为2019.04;2.使用python2,python2马上不被官方支持;3.只做了简单整合,多工具调度之间容易出问题。因此,自己动手造了一个轮子:AWIScan——All Web Info Scan。